Analyse d'un spam

Analyse d'un spam FR ciblé

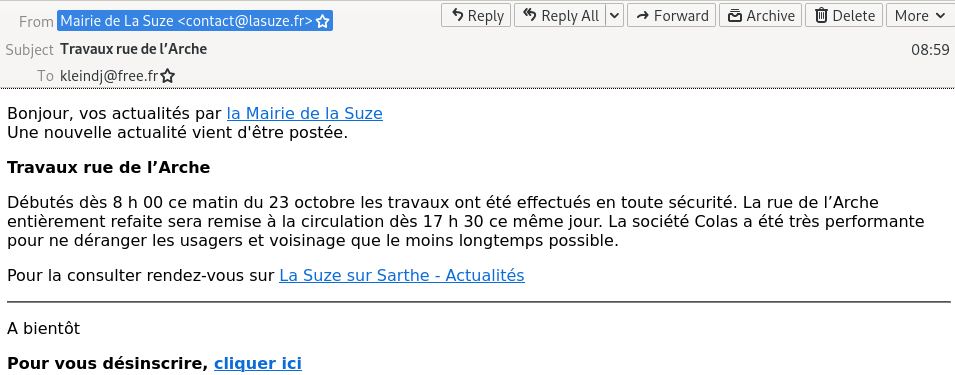

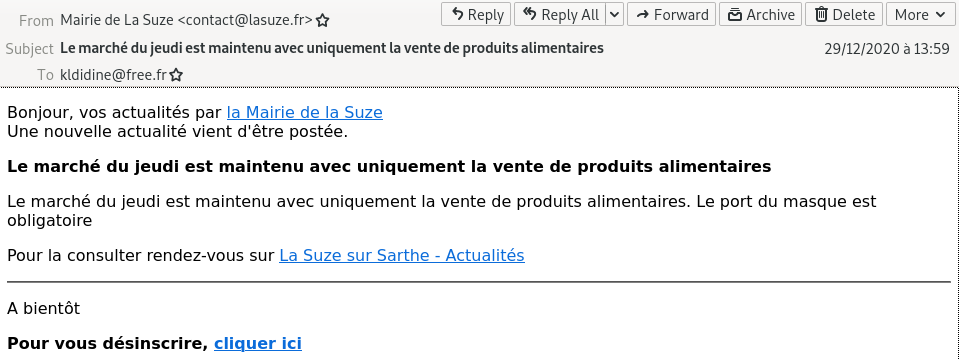

Après la réception de spam plutôt bien réalisés, je choisis de m'y intéresser. En effet, d'habitude je filtre assez vite les spams ayant des objets comme Diplomado en Dirección y Gestion de Recursos Humanos - Legislacion Laboral Actual cependant, ces derniers temps j'ai reçu du Travaux rue de l’Arche Le marché du jeudi est maintenu avec uniquement la vente de produits alimentaires

Disclaimer : les analyses réalisées par la suite n'engagent que moi. Les méthodes sont très simples et sont à reproduire avec beaucoup de prudence : vous exposez votre IP, et en cas de charge malveillante, vous risquez d'infecter votre PC.

Forme des emails reçus

Les trois mails se ressemblent très fortement :

- forme du mail (intro, contenu, casse, etc.)

- en français

- contexte : mail envoyé par une mairie

- un lien pour se désinscrire

Trois mails ont été reçus à quelques heures / jours d'écart.

Temporalité :

grep "^date:" *.eml- 01.1.Travaux rue de l’Arche.eml:Date: Wed, 20 Jan 2021 07:59:27 +0000

- 01.2.Travaux rue de l’Arche.eml:Date: Wed, 20 Jan 2021 01:52:06 +0000

- 02.1.Le marché du jeudi est maintenu avec uniquement la vente de produits alimentaires.eml:Date: Tue, 29 Dec 2020 12:59:57 +0000

- 02.2.Le marché du jeudi est maintenu avec uniquement la vente de produits alimentaires.eml:Date: Tue, 29 Dec 2020 12:12:23 +0000 On voit que l'envoi a été réalisé plus ou moins simultanément depuis 2 sources.

- 03.1 Travaux rue de l'Arche.eml: Mon, 25 Jan 2021 06:10:32 +0000

La légende du mail

La petite commune de 4.000 habitants de La Suze-sur-Sarthe n'y est pour pas grand chose.

En consultant le site d'origine https://www.lasuze.fr/, nous allons voir que le message (qui date du 05/12/2020) est incorrect

. En effet, le site internet n'a probablement pas été piraté.

. En effet, le site internet n'a probablement pas été piraté.

Ils pourraient cependant réaliser les actions suivantes :

- informer les visiteurs (ce qui est réalisé);

- protéger son domaine pour que les usurpations d'expéditeur soient considérées comme illégitimes (voir SPF, DKIM, etc.).

Analyse de la source du mail

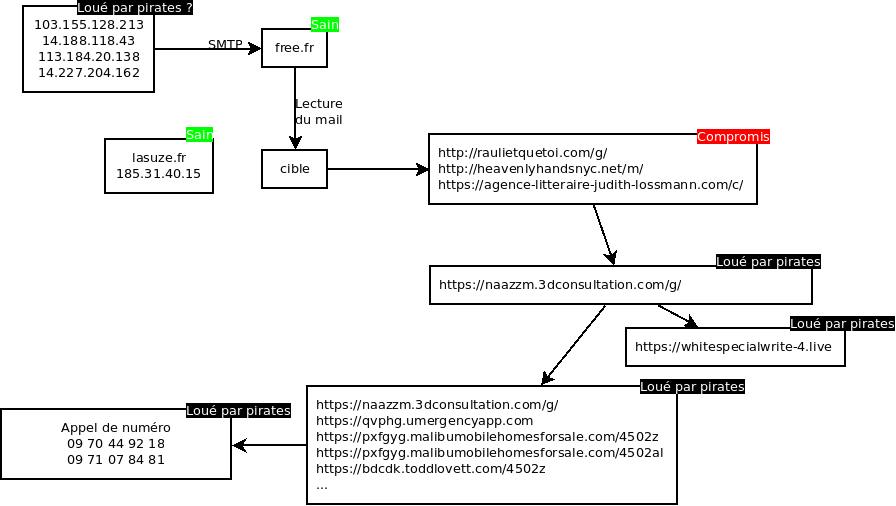

Les mails sont reçus en SMTP par free qui ne les reconnait pas comme spam.

Origine IP de l'expédition :

Dans les sources des emails, regardons la ligne Received la plus basse. En effet, chaque saut faisant transiter un email ajoute son bloc au dessus.

Received: from tlaxcal.com ([103.155.128.213])

by mx1-g20.free.fr (MXproxy) for myemailperso@free.fr;

Wed, 20 Jan 2021 09:19:23 +0100 (CET)La forme de cette ligne est :Received: from domain1 ([IP1]) by domain2 ([IP2]) for email; date (Plus d'infos)

- domain1 : domaine indiqué lors du EHLO SMTP (déclaratif) par l'émetteur

- IP1 : IP ou nom se connectant au serveur SMTP

- domain2 : domaine répondu lors du EHLO SMTP par le saut

- IP2 : IP ou nom du saut recevant l'email

- for : email destinatrice dans l'enveloppe SMTP

Pour chaque email reçu, récupérons des informations basiques :

whois tlaxcal.com

host -t MX tlaxcal.com

nmap -p 25 103.155.128.213La présence en blacklist à la date de rédaction de l'article : https://mxtoolbox.com

| domaine | IP | Block owner | MX | Nmap | Blacklist | |

|---|---|---|---|---|---|---|

| 01.1 | tlaxcal.com | 103.155.128.213 | Amazon | aspmx.l.google.com. | filtered | 4/86 |

| 01.2 | 37fax.com | 14.188.118.43 | VNPT-VN | aucun | filtered | 8/86 |

| 02.1 | maleontv.com | 113.184.20.138 | VNPT-VN | aucun | filtered | 6/86 |

| 02.2 | bitnamihosting.com | 14.227.204.162 | VNPT-VN | mx-caprica.easydns.com. | filtered | 6/86 |

| 03.3 | r2-2.smtpout1.paris1.alwaysdata.com | 159.0.194.220 | STC-ALJAWAL | aucun | filtered | 3/86 |

Les IP émettrices semblent donc déjà identifiées comme malveillantes, mais sont toutes injoignables. J'interprète ce résultat comme des VPS utilisés jusqu'à apparaître dans des blacklists. D'où une parallèlisation quite à envoyer deux fois le même email.

Expéditeur de l'email

From : Mairie de La Suze contact@lasuze.fr

Analysons la configuration antispam devant protéger le domaine lasuze.fr :

# host -t TXT lasuze.fr

lasuze.fr descriptive text "v=spf1 include:mx.ovh.com -all"Seules les IPs (-all) de mx.ovh.com peuvent envoyer des emails du domaine lasuze.fr Voyons par recursivité :

# host -t TXT mx.ovh.com

mx.ovh.com descriptive text "v=spf1 ptr:mail-out.ovh.net ptr:mail.ovh.net ip4:8.33.137.105/32 ip4:192.99.77.81/32 ?all"```En théorie, seules les IP 8.33.137.105/32 192.99.77.81/32 devraient pouvoir émettre des email avec le domaine lasuze.fr.

Ovh indique ses serveurs de mails sortant, mais conclus l'enregistrement SPF par une autorisation neutre (?all). Comment est-il interprété par le serveur mail qui réceptionne ? Au vu des IP expéditeurs, le SPF n'est pas correctement mis en oeuvre.

Le MX me parait hyper large, et une faille sur le moindre site ou l'ajout d'un VPS permettrait d'émettre en tant que lasuze.fr. On se repose sur les contrôles et la tracabilité effectués par OVH.

Outil d'envoi (Mailer)

X-Mailer: PHPMailer 5.2.23 (https://github.com/PHPMailer/PHPMailer)Ça sent le mailer installé sur un site web pour spammer. Grâce à l'historique du projet sur github, on voit que la version de PHPMailer utilisée y est absente, il n'est donc pas impossible que cet entête soir totalement crafté, et que le mailer ne soit pas PHPMailer.

Contenu

Le contenu est encodé en base64.

Liens dans le mail :

- 01.1 : http://raulietquetoi.com/g/?qs=73813827c&20pcux92mbi7dxzj74inov1f9de3953cff5907664f5dd96babb88b362026831a2dc3a11437eeaf6223103a16c1cae50069c0e3e63cbfd7fc6d8965f28237da43020092f22023f7

- 01.2 : http://raulietquetoi.com/g/?qs=73813827c&20pcux92mbi7dxzj74inov1f9de3953cff5907664f5dd96babb88b362026831a2dc3a11437eeaf6223103a16c1cae50069c0e3e63cbfd7fc6d8965f28237da43020092f22023f7

- 02.1 : http://heavenlyhandsnyc.net/m/?emailSlug=45cie634c182ce64640c7efecf0f4cf4&utm_source=fr&6h4o62pynosr6wh2h45nov1-Newsletter-Email&utm_medium=fr-email-blast&utm_content=fr-newsletter&utm_campaign=frfdaypref

- 02.2 : https://agence-litteraire-judith-lossmann.com/c/?n=a2c0cbea210&cb&5d6iizdnwbce569yzcxnov1=350646104

- 03.3 : https://aptekagelios.ru/j/?MkrAction=CLVDS1701&utm_source=CLV_W&4io0w6vym3sgcnytcaanov1S&utm_medium=email&utm_content=Reinit_mdp&utm_campaign=EmailWebService_01

Il est intéressant de voir que les liens évoluent fortement, mais qu'il sont identiques entre les emails 01.1 et 01.2. Les liens sont systématiquement dans un dossier d'une seule lettre.

Destinataires

Les destinataires (To:) sont tous très proches de mon email et le précèdent immédiatement dans l'ordre alphabétique.

Il est intéressant de voir que les prédécesseurs évoluent sur chaque email, ainsi que pour une même campagne.

01.1 To: kleindj@free.fr

01.2 To: khartchenkojp@free.fr

02.1 To: kldidine@free.fr

02.2 To: kathy.desloovere@free.fr

03.1 To: kleniec.expert@free.frTous les destinataires connus (indiqués ici en To:) sont chez free.fr.

Message ID

Un Message-ID est un identifiant unique généré par le client émetteur ou par le premier serveur SMTP. Il est de la forme \id@domain\.Il est totalement déclaratif et peut être forgé.

Message-ID: 8b265f930195a6b8e69337d9c3adf14e@www.lasuze.fr Les id sont quasiment les mêmes voire les mêmes sur une même campagne.

Par défaut, PHPMailer (dernière version) génère un id aléatoire de 32 caractères et du hostname, pouvant être crafté. Il s'agit donc d'un indice complémentaire pouvant indiquer que PHPMailer a été utilisé.

Analyse des URL

Généralités

Pour rappel, les liens vers lesquels on est amené à cliquer sont :

- 01.1 : http://raulietquetoi.com/g/?qs=73813827c&20pcux92mbi7dxzj74inov1f9de3953cff5907664f5dd96babb88b362026831a2dc3a11437eeaf6223103a16c1cae50069c0e3e63cbfd7fc6d8965f28237da43020092f22023f7

- 01.2 : http://raulietquetoi.com/g/?qs=73813827c&20pcux92mbi7dxzj74inov1f9de3953cff5907664f5dd96babb88b362026831a2dc3a11437eeaf6223103a16c1cae50069c0e3e63cbfd7fc6d8965f28237da43020092f22023f7

- 02.1 : http://heavenlyhandsnyc.net/m/?emailSlug=45cie634c182ce64640c7efecf0f4cf4&utm_source=fr&6h4o62pynosr6wh2h45nov1-Newsletter-Email&utm_medium=fr-email-blast&utm_content=fr-newsletter&utm_campaign=frfdaypref

- 02.2 : https://agence-litteraire-judith-lossmann.com/c/?n=a2c0cbea210&cb&5d6iizdnwbce569yzcxnov1=350646104

- 03.1 : https://aptekagelios.ru/j/?MkrAction=CLVDS1701&utm_source=CLV_W&4io0w6vym3sgcnytcaanov1S&utm_medium=email&utm_content=Reinit_mdp&utm_campaign=EmailWebService_01

Analyse des URL :

- Informations DNS

host -t A raulietquetoi.com - Applications installées sur le serveur web : plugins Firefox

wappalizerlors de la consulation du site - Inspection du site wordpress :

wpscan --url http://raulietquetoi.com

| Domaine | IPv4 | Description | Techno |

|---|---|---|---|

| http://raulietquetoi.com | 45.76.208.108 | Site web | Wordpress 4.8.1, Theme:htt-tea, Plugins : contact-form-7, woocommerce, wordpress-seo, wp-rocket, |

| http://heavenlyhandsnyc.net | 198.46.94.246 | Site web | Wordpress 5.6, Theme: shapely-child Plugins: kali-forms, photo-gallery, smart-slider-3, woocommerce |

| https://agence-litteraire-judith-lossmann.com | Erreur 403. Ce site français indique sur sa page Facebook avoir un problème sur son site le 17/12/2020 | ||

| https://aptekagelios.ru/ | 104.21.89.101 172.67.140.18 | 1C-Bitrix |

Les sites semblent avoir wordpress, plugins woocommerce (aucun à jour) en point commun. Nous sommes donc probablement face à une intrusion d'un wordpress où le pirate a déposé un petit fichier HTML permettant un renvoi vers une IP maîtrisée.

Il aurait été plus simple pour l'attaquant d'indiquer directement les domaines maîtrisés, cependant, cette technique permet de limiter l'exposition de ces domaines qui sont coûteux à maîtriser. En effet, les domaines ne transitent pas directement dans les emails, et donc non visibles pour les solutions automatiques antispams.

Exception sur le dernier spam (03.1), où il ne s'agit plus d'un wordpress. L'exploitation d'une autre faille est probable.

Téléchargeons la réponse http

Pour faciliter la présentation, j'utiliserai des outils simples. Le plus efficace et le plus propre aurait été d'utiliser Burp Suite pour suivre les communications.

curl http://raulietquetoi.com/g/

<html><body><script>window.location.replace("https://naazzm.3dconsultation.com/g/");</script></body></html>L'URL http://heavenlyhandsnyc.net/m/ ne renvoie plus rien qu'une page par défaut du site légitime. Ce site semble donc corrigé.

Suivons la redirection...

Je suis curieux de savoir comment la destination récupère les paramètres de session transmis initialement (?qs=7381...). En effet, ces paramètres permettent d'identifier les emails dont les destinataires ont cliqué sur les liens ainsi que d'orienter vers une campagne correspondant à l'email envoyé. Ils sont probablement récupérés par l'entête HTTP_REFERER transmis par le navigateur.

curl https://naazzm.3dconsultation.com/g/Renvoie une page vide avec curl, cependant, avec un navigateur, ça renvoie une nouvelle redirection. Je pense que l'URL en /g/ a pour objectif de rediriger selon la campagne en cours

Analyse du portail

Domaine(s)

Domain Name: 3DCONSULTATION.COM

Registry Domain ID: 1804741378_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.fastdomain.com

Registrar URL: http://www.fastdomain.com

Updated Date: 2020-05-15T15:43:44Z

Creation Date: 2013-05-29T15:10:48Z

Registry Expiry Date: 2021-05-29T15:10:48Z

Registrar: FastDomain Inc.

Registrar IANA ID: 1154

Registrar Abuse Contact Email:

Registrar Abuse Contact Phone:

Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Name Server: NS1.BLUEHOST.COM

Name Server: NS2.BLUEHOST.COM

DNSSEC: unsigned

URL of the ICANN Whois Inaccuracy Complaint Form: https://www.icann.org/wicf/

>>> Last update of whois database: 2021-01-20T13:19:53Z <<<

[...]

The Registry database contains ONLY .COM, .NET, .EDU domains and

Registrars.

Domain Name: 3DCONSULTATION.COM

Registry Domain ID: 1804741378_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.bluehost.com

Registrar URL: http://www.bluehost.com/

Updated Date: 2020-05-15T15:43:44Z

Creation Date: 2013-05-29T15:10:48Z

Registrar Registration Expiration Date: 2021-05-29T15:10:48Z

Registrar: FastDomain Inc.

Registrar IANA ID: 1154

Registrar Abuse Contact Email: support@bluehost.com

Registrar Abuse Contact Phone: +1.8017659400

Reseller: BlueHost.Com

Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Registry Registrant ID:

Registrant Name: ROBERT ROCHA

Registrant Organization: COMMVANTAGE

Registrant Street: 2907 WEST BAY TO BAY BLVD., SUITE 345

Registrant City: TAMPA

Registrant State/Province: FLORIDA

Registrant Postal Code: 33629

Registrant Country: US

Registrant Phone: +1.8139028700

Registrant Phone Ext:

Registrant Fax:

Registrant Fax Ext:

Registrant Email: ROBERT@3DPRACTICE.COM

Registry Admin ID:

Admin Name: ROBERT ROCHA

Admin Organization: COMMVANTAGE

Admin Street: 2907 WEST BAY TO BAY BLVD., SUITE 345

Admin City: TAMPA

Admin State/Province: FLORIDA

Admin Postal Code: 33629

Admin Country: US

Admin Phone: +1.8139028700

Admin Phone Ext:

Admin Fax:

Admin Fax Ext:

Admin Email: ROBERT@3DPRACTICE.COM

Registry Tech ID:

Tech Name: BLUEHOST INC

Tech Organization: BLUEHOST.COM

Tech Street: 550 E TIMPANOGOS PKWY

Tech City: OREM

Tech State/Province: UTAH

Tech Postal Code: 84097

Tech Country: US

Tech Phone: +1.8017659400

Tech Phone Ext:

Tech Fax: +1.8017651992

Tech Fax Ext:

Tech Email: WHOIS@BLUEHOST.COM

Name Server: NS1.BLUEHOST.COM

Name Server: NS2.BLUEHOST.COM

DNSSEC: unsigned

URL of the ICANN WHOIS Data Problem Reporting System: http://wdprs.internic.net/

>>> Last update of WHOIS database: 2020-05-15T15:43:44Z <<<

[...]

UNLIMITED storage, bandwidth and domains on one account. Also receive a *FREE* domain for one year when you host with http://www.bluehost.com/3dconsultation.com (162.241.230.71, UNIFIEDLAYER-NETWORK-16) est un site web lié à la médecine. Je pense qu'il s'agit d'un domaine prétexte, c'est-à-dire donnant légitimité au domaine malveillant. Ainsi, https://3dpractice.com/ lui ressemble énormément, mais semble légitime. naazzm.3dconsultation.com 185.165.29.232 (Block : Serverius). Serveur délivrant les pages nous intéressant.

Autres domaines sur la même IP dès qu'on renouvelle la page :

- https://bdcdk.toddlovett.com

- https://bdcdk.toddlovett.com/4502z/?EjHAmUuKwi=DhIDBwbGWd# avec numéro de téléphone indiqué : 09 71 07 84 81

- https://pxfgyg.malibumobilehomesforsale.com/4502z/?xEvzegGslj=aCkVIbjFBA#

- https://pxfgyg.malibumobilehomesforsale.com/4502al/?dQoYqwcmsU=JAqLxWrSyK#

- https://pxfgyg.malibumobilehomesforsale.com/4502z/?XAdngRuEDQ=LHFifLvMPK#

- https://pxfgyg.malibumobilehomesforsale.com/4502z/?MjFnWrosNc=IjOUiLLesU#

- https://pxfgyg.malibumobilehomesforsale.com/4502al/?EndTlwPOfa=wHLXVIYRIl#

- https://pxfgyg.malibumobilehomesforsale.com/4502z/?JbuCLjvjWg=EzIAwftBFC#

On sent que plusieurs domaines semblent être hébergés. On va essayer d'en lister un maximum grace au site https://urlscan.io :

- naazzm.3dconsultation.com/s/?s=gojob&m=s_a4d&7mpszvz48epw09n7919nov10efb0-e71f-...

- vbugppx.friendsfighttogetheragainstbreastcancer.com/x/?opun-video=Roz6F&3zozk7k...

- molvn.3dpractice.com/u/?id=7427e10caf33&group=10db5b484b94&mood=1&ClangId=11508...

- uhqwmk.flightschoolsreviewed.com/h/

- rfjobjf.clevelandleadership.com/h/

- utvycp.annulment-of-marriage.com/d/?adRes&2v70nbh8rx2v1jl5vh0nov1ume=366

- ykcbbam.bevabbott.com/f/?p=f0d056c0adf2caa371d9892be9adebb2&u=https://wamiz.com...

- olgbkyy.pawk.space/f/?h=fJW0QLh&4wg9vsm8bm6fbakljobnov1i-KwQVSphbcPf0xMfqnuE29G...

- fqtcpe.international-marriage-services.com/

- rfawdg.eternaloutlook.net/

- fjubm.jandctireservice.com/

- nzwbvpb.martinfamilylawfirm.com/w/?GV1=KP&55l4oe0si29rftxo2o3nov1YN084001DFF001...

- poxvqv.hidejunkie.com/k/?ID=OklOo_GLGf1kq5EDKKLRQn9Occcvrrbc&1jip6lyr4mxtv4a1ny...

- tedqhd.lifestyledhonors.com/l/?awt_a=4PcC&&19g1h9xdszissowz7jenov1awq_l=gFU1tQ&...

- tedqhd.lifestyledhonors.com/u/?od=2d5a885a69b00a9727bb8f6a13a8582121185630859ca...

- qochaq.populistreview.com/o/?deep_link=zalando://ROOT/home&fallback=https://pla...

- neulg.marriage-services.net/

- ijorkb.mistletoemarket.net/b/?kopup=&4dqj71grimtbsn4b3wanov1customer

- https://cedit.welitt.com/4502al/?oqPuKPzLiq=SpbthPYCWv#

- https://vbipim.pointdumehomesforsale.com/4502z/?pYIzJqWjuR=YLIUDThRcW#

Une étude exhaustive et poussée serait nécessaire sur l'ensemble des domaines. On peut cependant faire apparaitre quelques similitudes :

- registrar : fastdomain.com

- hébergeur : http://www.bluehost.com/

- les TLD des domaines sont en .com ou .net

- les domaines sont cohérent et peuvent induire en erreur avec des sites légitimes (Ex : international-marriage-services.com)

- les domaines suivent le même schéma : sous domaine de 5, 6 ou 7 lettres aléatoires

- les URL suivent le même schéma

Analyse du certificat TLS

Le serveur délivre la page intéressante par https, à l'instar de toutes les pages malveillantes.

Grâce au projet Certificate Transparancy, on dispose de l'historique des certificats par le site crt.sh

- bdcdk.toddlovett.com Letsencrypt not before 15/01/2021 à 21:11:36

- pxfgyg.malibumobilehomesforsale.com Letsencrypt not before 15/01/2021 à 02:56:48

- nzwbvpb.martinfamilylawfirm.com 14/01/2021

On sent finalement des sous-domaines dont le propriétaire détient le domaine.

Historique des certificats : https://crt.sh/?q=jandctireservice.com https://crt.sh/?q=malibumobilehomesforsale.com

On sent rapidement que les sous-domaines correspondent à des campagnes successives avec un VPS unique à chaque campagne : 14/01/2021 : 185.165.29.232 04/01/2021 : 88.218.16.232 08/12/2020 : 88.218.16.232 06/12/2020 : 45.87.1.219 21/09/2020 : 217.8.117.8 etc.

Il devient difficile d'être exhaustif, mais on sent que :

- chaque campagne inclus plusieurs sous-domaines dont les domaines sont réutilisés, certainement en fonction du niveau de banissement(certains sont banis par Firefox). La surveillance des domaines et des nouveaux certificats pourraient permettre de voir les nouvelles campagnes.

- un VPS unique, avec plusieurs domaines est utilisé à chaque campagne.

Analyse du serveur

nmap -A naazzm.3dconsultation.com

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.4 (protocol 2.0)

| ssh-hostkey:

| 2048 08:58:00:20:31:c2:db:6f:d7:52:87:15:f9:f1:c4:0d (RSA)

| 256 13:08:ff:d5:94:bd:0d:3e:71:20:97:fa:7f:7f:0f:61 (ECDSA)

|_ 256 e8:65:f6:98:ce:4d:2c:a3:4b:24:b5:4a:63:ab:23:d6 (ED25519)

53/tcp closed domain

80/tcp open http nginx

| http-robots.txt: 1 disallowed entry

|_/

|_http-server-header: nginx

|_http-title: Did not follow redirect to http://google.com

443/tcp open ssl/http nginx

| http-robots.txt: 1 disallowed entry

|_/

|_http-server-header: nginx

|_http-title: Did not follow redirect to http://google.com

| ssl-cert: Subject: commonName=naazzm.3dconsultation.com

| Subject Alternative Name: DNS:naazzm.3dconsultation.com

| Not valid before: 2021-01-15T01:54:30

|_Not valid after: 2021-04-15T01:54:30L'IP est localisée en Iran (https://iplocation.com)

En modifiant les appels à cette URL, on est redirigé vers des pages différentes :

- user-agent curl : page vide

- par tor : redirection vers une page légitime. Ex : vers : https://preview.mailerlite.com/c3u8d4/1475200877923931417/u0b9/

- D'autres paramètres pourraient être intervenir : localisation de l'IP, user-language, paramètres, etc.

Contenu 1

La page n'embarque aucune charge et fait seulement peur. Même un son est lancé pour créer une ambiance véritablement anxiogène. Le contenu s'adapte à la langue du visiteur.

Son

Le fichier son est très mauvais. Après téléchargement et extraction des métadonnées, on aperçoit un élément intéressant :

wget https://qvphg.umergencyapp.com/4502z/assets/alertmicrosoft_fr.mp3

exiftool alertmicrosoft_fr.mp3

Artist : TextAloud: IVONA Mathieu22 (French)Finalement, il s'agit seulement d'un fichier généré par un ordinateur : https://harposoftware.com/en/french/158-mathieu-french-voice.html

Téléphone

La page conseille d'appeler le numéro de téléphone "09 70 44 92 18" pour plus d'information.

- les pages /4502al/ affichent le numéro 09 70 44 92 18

- les pages /4502z/ affichent le numéro 09 71 07 84 81

Analyse du numéro de téléphone

09 70 44 92 18

Le préfixe (source wikipedia) 09 70 4 renvoie vers l'opérateur B3G depuis 2007.

B3G a été racheté par Completel en 2009.

D'après Appelle inverse, le numéro ne semble pas surtaxé (je ne suis pas allé plus loin).

Contenu 2

Par la suite, j'ai poursuivis, et j'ai été redirigé vers une autre campagne ou j'avais gagné un Iphone 12.

Conclusions

On est face à des voleurs qui tentent de vous faire appeler des numéros de téléphones ou une autre arnaque du moment.

Selon moi, ma compréhension du scénario est le suivant :

- Des listes d'email sont construites / volées / récupérées de listes comme des leaks

- Selon le domaine (@free.fr) ou seulement selon le TLD (.fr), des emails ayant un contexte crédible (ici, commune française) sont envoyés.

- L'utilisateur reçoit le mail, clique.

- On est redirigé vers un serveur créé pour l'occasion qui redirigine vers la bonne campagne.

- On prend peur, et on appelle le numéro surtaxé ou on tombe dans la bonne arnaque du moment.

Et en autre conclusion, la commune de La Suze n'y est pour pas grand chose...

Addendum

Outils utilisés :

- CyberChef : https://gchq.github.io/CyberChef/

- Analyse SPF : https://www.dmarcanalyzer.com/fr/spf-4/checker

- Présence en blacklist : https://mxtoolbox.com

- Historique des certificats : https://www.crt.sh

- Géolocalisation d'une IP : https://iplocation.com

- Domaines pointants vers une IP : https://urlscan.io

- Wappalizer : extension Firefox identifiant les applications qui tournent sur un site https://www.wappalyzer.com/